JØRSTADMOEN: «Forsvaret» er samlebetegnelsen for Norges fem såkalte forsvarsgrener.

Men bare fire av dem er offisielle: Hæren, Sjøforsvaret, Luftforsvaret og Heimevernet.

Den femte – en unik avdeling som vokser raskt i en tid med stramme forsvarsbudsjetter – mangler foreløpig både formell status og ikke minst et catchy navn.

Vi er fristet til å kalle den «cyberhæren», men får inntil videre nøye oss med det vi har: Forsvarets Informasjonsinfrastruktur (INI).

Samler troppene

INI er imidlertid langt mer potent enn navnet tilsier (se fakta).

Den øverste sjefen – generalmajor Roar Sundseth – leder den militære avdelingen det satses kanskje aller tyngst på i Norge akkurat nå.

På militærleiren Jørstadmoen utenfor Lillehammer råder Sundseth i disse dager over en både fysisk og virtuell byggeplass.

Alle gode krefter skal samles til én stridskraftig enhet: Cybergeneraler, cybersoldater, cybervåpen – og ikke minst akademiet for utdannelsen av nye cyberrekrutter.

Les også: Han vil samle Cyber-Norge

I rask vekst

Det trengs nemlig flere norske cyberkrigere – mange flere.

Tidligere forsvarssjef Sverre Diesen tok tidligere i år til orde for en dobling av det norske cyberforsvaret.

Teknisk Ukeblad har snakket med flere forsvarskilder som på privaten mener «mangedobling» burde være ordet.

– Jeg føler meg trygg på at vi vil øke betraktelig i omfang. Du vil jo alltid ha mer, men det viktigste er at Forsvaret har sett alvoret: At vi må utvide vår egen kapasitet for å møte trusselen, sier generalmajor Sundseth diplomatisk.

Les også: Her er NSMs skrekkscenario

Norge har egen styrke for dataangrep

Teknologi = våpen

Historien er nemlig nådeløs:

I det øyeblikk mennesket gjør et teknologisk kvantesprang, oppdager vi det militære potensialet før noe annet.

Teknologien drives alltid til nye høyder av folk i uniform – på landjorda, i lufta og på vannet (både over og under overflaten). Ilden trenger vi ikke engang snakke om.

Atomet knuste i sin tid teorien om at fire grunnelementer – jord, luft, vann og ild – er basisen for alle ting.

Men når det gjelder militærdoktriner, var de gamle grekerne på sporet.

Last ned stor utgave i multimediaboksen til høyre.

Det femte elementet

Også Aristoteles mente at vi trengte fem – ikke fire – elementer for å forklare verden (og ga attpåtil det femte navnet «eteren»).

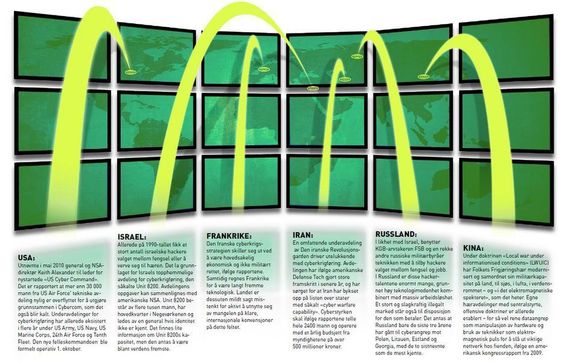

Men det skulle bli Kina som først proklamerte internett som en fullverdig og legitim femte militær arena.

Under forsvarsdoktrinen «Local war under informationized conditions» (LWUIC) er kineserne forbilledlig ærlige:

«Folkets Frigjøringshær (PLA) har modernisert og samordnet sin militærkapasitet på land, til sjøs, i lufta, i verdensrommet – og i ‹det elektromagnetiske spekteret›», som kineserne selv formulerer det.

En amerikansk kongressrapport kunne allerede i 2009 sjokkere amerikanske folkevalgte gjennom å fastslå at «Kina har etablert egne cyber-hæravdelinger med sentralstyrte, aggressive doktriner – for så vel rene dataangrep som manipulasjon av hardware og bruk av teknikker som elektromagnetisk puls for å slå ut viktige nettverk hos fienden.»

Oppvåkningen

Likevel var det først fjorårets oppdagelse av den uhørt sofistikerte dataormen Stuxnet (den hadde spredt seg uoppdaget i over ett år) som viste at mønsteret har gjentatt seg også for det teknologiske kvantespranget som er internett.

Her i Teknisk Ukeblad erklærte vi « Cyberkrigen er i gang » over seks svært pessimistiske sider. Stuxnet (for mer, se faktaboksen til høyre) ble cyber-paranoiaens store gjennombrudd:

Ormen, som i kraft av sin kompleksitet måtte være konstruert av en statsmakt (Israel), siktet seg inn mot to varianter av et av verdens mest populære industrielle prosess- og kontrollsystemer:

Siemens Simatic WinCC Supervisory Control and Data Acquisition (SCADA).

– Vil ramme sivile hardt

Selv om hovedmålet etter hvert viste seg å være Irans atomprogram, var implikasjonene dystre også for alle andre:

Siemens-systemene er utbredt i alt fra pizzaovner til oljeplattformer, krafttilførsel og atomkraftverk.

Dermed ble Stuxnet av eksperter verden over anerkjent som det første dataangrepet med potensial for omfattende global skade.

– Stuxnet er et militært våpen

Neste supervåpen venter

– Neste cybervåpen med Stuxnets ødeleggelseskraft ligger klart – og det etter dét igjen. Jeg bare minner om at forskjellen er liten mellom et SCADA-system og et våpenstyringssystem, sier oberstløytnant Roger Johnsen, sjef for Forsvarets ingeniørhøgskole – eller «cyberkrigsskolen», som TU heller ville kalt det.

– Innholdet i de sivile dataingeniørutdanningene handler ofte om kvalitetsprinsipper og avvikshåndtering. Det er neppe i stand til å forberede elevene på slike angripere. De fleste vi utdanner her, behersker og kan avsløre angrepsteknikker som går under radaren til det meste av hyllevare innen it-sikkerhet. Et eventuelt militært angrep på Norge vil ramme sivile hardt: Strømnett, sykehus, prosessindustri og olje- og gassektoren, for å nevne noe, sier Johnsen.

Les også: Mangelfulle it-rutiner på norsk sokkel

Farlig trojaner på frifot i ett år

Måtte skyte med skarpt

Om ikke slikt snakk er nok til å gjøre beredskapsmyndighetene svette, fikk vi 19. mai VG-forsiden « Målrettet dataangrep mot Forsvaret ».

Det var nemlig her, i kommandorommet ved Senter for beskyttelse av kritisk infrastruktur (FSKI) på Jørstadmoen, at Norges nye forsvarsgren måtte håndtere sin hittil mest alvorlige skarpe operasjon drøye to måneder tilbake, like etter Norges beslutning om å bidra militært i Libya.

Dette var ikke hackertriks fra et eller annet gutterom, men et målrettet angrep – designet fra bunnen av for å infiltrere Forsvarets systemer på jakt etter informasjon.

– Sjanseløs med sivil tenkning

PST har for lengst overtatt etterforskningen av angrepet.

Seksjonssjef ved den såkalte CND-enheten (Computer Network Defense), major Bjarte Malmedal, kan derfor ikke si noe om verken detaljene rundt angrepet eller opprinnelsen, utover et kort «vi har våre mistenkte».

Han er likevel klar på ett punkt:

– Vi ville aldri kunnet slå tilbake et slikt angrep ved hjelp av vanlig sivil tankegang rundt it-sikkerhet, slår Malmedal fast.

Mindre sikkerhet – mer synlighet

Angrepet ble den hittil mest profilerte muligheten for den nevnte CND-enheten til å vise Norges mildt sagt oppsiktsvekkende nye cyberforsvarsdoktrine i praksis.

– Vi har nå som utgangspunkt at det er umulig å lage sikre nettverk. I stedet retter vi energien inn mot å bygge en arkitektur som gjør oss i stand til å oppdage trusselen raskt, og håndtere den. Et angrep av den typen vi opplevde i mars, ville uansett ikke latt seg stanse av noen brannmur eller et antivirusprogram. Forsvarbare – ikke innbruddssikre – nettverk er stikkordet, forklarer Malmedal.

Bryter uskrevne regler

Erkjennelsen av at fienden alltid vil lure selv det beste antivirusprogram, fører imidlertid i neste instans til at det norske cyberforsvaret bryter med «alle» regler vi kjenner fra sivil it-sikkerhetstankegang:

Borte er tanken om å bygge opp et tradisjonelt it-forsvarsverk i kraft av heftige brannmurer, «uknekkelig» antivirusteknologi og innbruddssikre systemer.

Omfattende sikkerhetsregimer rundt ISO-sertifisering av programvare og personell, Er du «ISO-compliant»? , glimrer også med sitt fravær.

Sikkerhetssystemer? Selvfølgelig. Men «OK» er, til manges overraskelse, godt nok for Forsvaret.

– Snudde opp ned på alt

Nøkkelen er «gjennomsiktige» nettverk og påfølgende streng såkalt monitorering av datatrafikk, forteller Malmedal.

(Såkalt «monitorering» er ikke ukontroversielt i det sivile samfunn, som noen kanskje husker fra – Ikke ødelegg FOST , som for øvrig imploderte totalt og endte opp FOST-saken henlagt )

– Vi har jobbet med dette siden 2004, og det munnet ut i sikkerhetskonseptet vi la fram i 2007. Denne nye måten å tenke på har snudd opp ned på alt – vi har skrevet lærebøkene på nytt. Tanken om forsvarbare nett i stedet for å forutse alle mulige problemer, gjennomsyrer nå hele organisasjonen – også utdanningen ved Forsvarets ingeniørhøgskole, sier han.

Tok tilbake kontrollen

En av de største gevinstene, foruten evnen til å slå tilbake angrep, har vært en økt evne til å ta i bruk programvare man faktisk trenger.

– Tanken om forebyggende sikkerhet krevde en rigid sikkerhetsgodkjenning av alle systemer. Med økt kompleksitet øker også omfanget av svar på spørsmålet «hva kan gå galt?», sier Malmedal.

Forsvarets klare erfaring var at sikkerhetsgodkjenningen tok uforholdsmessig lang tid.

– I mange tilfeller faktisk så lang tid at programvaren rakk å bli utdatert innen den ble godkjent for operativ bruk, sier han.

Les også: Hackere rammer industrien

Dataangrep kan stoppe Olje-Norge

Vekker oppsikt i utlandet

«Revolusjonen på Jørstadmoen», for å bruke et pompøst språk, kan for ikke-hackere illustreres slik:

Tenk deg at du skal forsvare en militærforlegning på en høyde med utsikt over en lang slette.

Med dagens «tradisjonelle» sivile it-sikkerhetstenkning bygger du en enorm festning på toppen av haugen – komplett med vollgrav, lag på lag med piggtråd og metertykke murvegger.

Ingen får forlate festningen eller komme inn uten grundig forhåndsgodkjenning.

Dropper forsvarsverket

Med Forsvarets cybertaktikk bygger du ei hytte med tett tak, men ingen festning. Du prioriterer heller å skaffe deg best mulig utsikt over sletta, som enhver fiende uansett må bevege seg over.

Du minelegger sletta utenom et fåtall faste, merkede korridorer, der du sørger for jevn patruljering (det er her at sensornettverket og den såkalte nettverksmonitoreringen kommer inn i bildet). For øvrig er det Kardemommelov: Folk kan fritt gå inn og ut som de vil.

– Tempo og presisjon gir taktisk fordel i all krigføring. Dersom vi selv reduserer denne fordelen gjennom å gjøre egne systemer mindre fleksible og tilgjengelig for oss selv, har vi tapt. Et sofistikert angrep vil uansett ikke bli oppdaget. Mange norske bedrifter er flinke, men det blir som å sette et 4. divisjonslag opp mot et elitelag, sier «cyber-rektoren», oberstløytnant Roger Johnsen.

Cyber-panikk

Det norske cyberforsvarets ved første øyekast paradoksale strategi om å nedprioritere sikkerhet, har etter tur vakt undring, nysgjerrighet og beundring fra flere Nato-land, deriblant USA.

Les også: EU testet cyberforsvaret

Og er det noe som er etterspurt i Nato-alliansen for øyeblikket, er det fungerende strategier for å utligne forspranget Kina og Russland antas å ha i cyberkrigsdomenet.

Selve grunnpilaren i Nato-samarbeidet, artikkel 5 – «plukker du på én av oss, plukker du på alle» – er under press, og har skapt dyp bekymring på høyeste hold i alliansen.

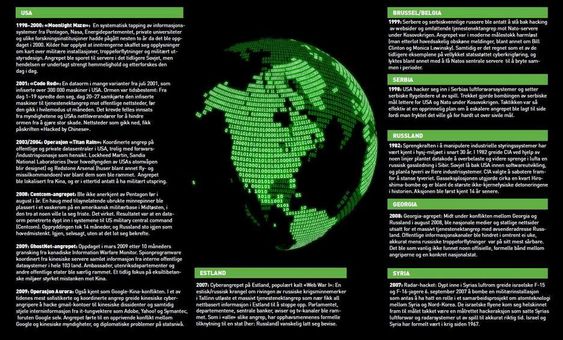

Grunnen? Få eller ingen tidligere cyberkrigshandlinger (se multimediaboksen) har kunnet spores tilbake til en angripende nasjon.

– Vi har sett det allerede, eksempelvis i Estland i 2007 og Georgia i 2008: Angrepet ble utført så presist og så sporløst at bruk av artikkel 5 var umulig. Enhver militær invasjon vil heretter i praksis alltid ha en første bølge i form av et cyberangrep, sier Johnsen.

Les også: – Stuxnet er et militært våpen

Les også: Mangelfulle it-rutiner på norsk sokkel

Les også: Farlig trojaner på frifot i ett år