Fire prinsipper for sikker virksomhets-IT

...pluss et par gratis tips til å sikre din private PC.

Sikkerhetsdagene 2018 nærmer seg, og i år kommer det til å handle mye om grunnprinsippene for god risikohåndtering. I den forbindelse er det fint å kunne vise til de fire prinsippene for IKT-sikkerhet som Nasjonal sikkerhetsmyndighet (NSM) har utformet, og å se nærmere på hva hvert av disse innbefatter – samt hvilke tiltak som kan være verdt å vurdere.

1: Identifisere og kartlegge

Selv om enhver virksomhet er ansvarlig for en mengde informasjon kan det være vanskelig å ha kontroll på hvor alt befinner seg. Det finnes også en rekke mulige årsaker til at man mister kontroll på informasjon. NSM peker blant annet på ansatte som tar en vanlig sikkerhetskopi av sin Apple-telefon som et veldig enkelt eksempel.

– Når du sikkerhetskopierer en iPhone blir gjerne hele telefonens innhold kopiert. Da vil potensielt virksomhetens informasjon ende med å ligge på en privat PC, eller i Apples nettsky. Direktoratet nevner også da en innstilling i søkemotoren Bing gjorde at innholdet på en rekke private, antatt sikre direktelenker endte opp fullt søkbare, utenfor noens kontroll, sier Thomas Tømmernes, leder for IT-sikkerhetsavdelingen i Atea.

Begge disse eksemplene viser hvor enkelt det kan skjære seg. Så må det nevnes at ressurser ikke bare omfatter sensitive opplysninger, men også systemer og enheter. Bærbare PC-er og nettbrett, satt opp med tilgang til nettverket, kan fort ende med å bli liggende i et kott når de skal byttes ut. Hvis de ikke er registrert, må de regnes for å være utenfor virksomhetens kontroll.

– Da har du i praksis et kompromittert nettverk, siden du ikke vet hvor disse enhetene befinner seg. Mange frykter utro tjenere, og med god grunn, men det kan være så enkelt som at noen «låner» et utrangert nettbrett hjem til poden. Derfra er veien kort til at utenforstående bruker enheten som døråpner til resten av virksomhetens antatt sikre informasjon, forteller sikkerhetssjefen.

2: Beskytte

Det er naturlig å tenke på beskyttelse som et viktig grunnprinsipp for IT-sikkerhet. Samtidig er riktig beskyttelse noen ganger mer omfattende enn man først tenkte seg. Er du beskyttet hvis du bare holder deg til å installere sikkerhetsoppdateringer? NSM påpeker at mange sårbarheter i programvare skyldes dårlig kvalitetskontroll av programvare helt i utgangspunktet. Derfor er det vel så viktig å regne gode rutiner allerede i anskaffelsesprosessene som et ledd i virksomhetens beskyttelse.

– Dette kan handle om å kjøpe oppdatert maskin- og programvare, men det bør også romme sikre prosesser for både anskaffelse og utvikling. Som NSM påpeker handler det om å stille krav til mer enn bare sikkerhet; også funksjonalitet, analysekapasitet, overvåkbarhet, styring og integrasjon er viktige faktorer, sier Tømmernes.

En sikkerhetsarkitektur for hele IT-miljøet i virksomheten, som sørger for at alle sentrale elementer og funksjoner fungerer sammen og ivaretas, kan og bør vurderes. Direktoratet peker på dette som et tiltak på linje med å ivareta sikker konfigurasjon av maskin- og programvare.

– Husk at de fleste IT-systemer er designet for raskt oppsett og enkel bruk, ikke sikkerhet. Myndighetene tilbyr profiler for herding av enkelte komponenter, men rent overfladisk kan du si at kontroll på både infrastrukturen, enhetene, programvaren som kjøres, og er noe av det du kan begynne med. Det er for mange som synder allerede på dette nivået.

3: Opprettholde og oppdage

Selv det beste beskyttelsesregime av den best kartlagte infrastruktur kommer til kort hvis det ikke opprettholdes. Enten det er ansatte som plutselig trenger nytt utstyr i en fart, eller virksomheten blir utsatt for et angrep, er det viktig at dere er forberedt på å håndtere det.

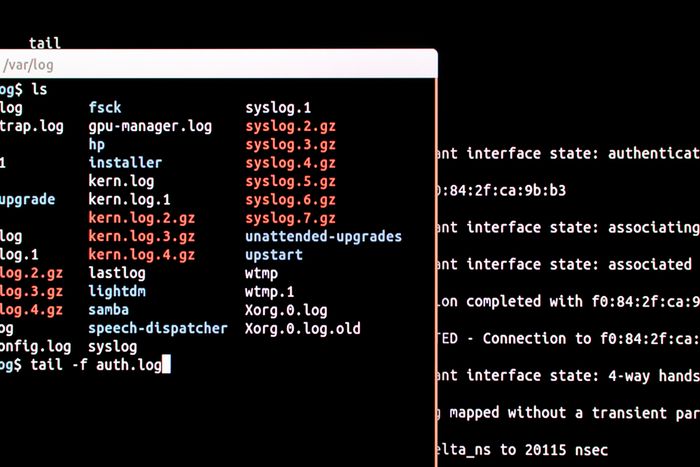

– Mange typer endringer vil kunne medføre sårbarheter, og det er viktig å implementere tiltak som kan kompensere for det. Sørger dere for å ha en formell prosess på plass for nettopp dette kan det være en god start. Legg til en kontinuerlig kontroll for å forebygge skadevare, verifisere at konfigurasjoner er riktig satt opp, og overvåkning av systemer fungerer, er det enda bedre, sier Tømmernes.

For å sørge for at data ikke går tapt dersom noe skulle svikte er et strengt regime for sikkerhetskopier avgjørende. Dette bør inkludere hva som skal kopieres, hvor ofte, og hvem som er ansvarlig for å følge opp de forskjellige delene av regimet.

– Sikkerhetskopiene må naturligvis også beskyttes. Dersom dere rammes av et kryptovirus som sprer seg på hele nettverket hjelper det lite å ha backup dersom denne også rammes. Så vil jeg tilføye at øvelser, med simulerte angrep på egen infrastruktur, definitivt bør vurderes som et separat tiltak – og gjerne med en eksternt, uavhengig «angriper».

4: Håndtere og gjenopprette

Nærmest det eneste du kan være sikker på er at et dataangrep vil finne sted, også mot din virksomhet. Dersom du har et strengt men effektivt sikkerhetssystem på plass vil det kunne hjelpe deg med å stå i stormen. Hvis du har rutiner for hva som skal skje i gitte situasjoner kan du begrense skadeomfanget. Men hva med resten av organsisasjonen?

– Noe så enkelt som en oppdatert telefonliste kan gjøre en stor forskjell i en situasjon der noe har gått galt. At rollefordelingen er avklart, og alle vet hvem som skal kontaktes i hvilke situasjoner, vil gjøre livet langt enklere når angrepet kommer. Deretter handler mye om hvordan du velger å håndtere situasjonen, sier Tømmernes.

Slik håndtering vil kunne omfatte både riktig kategorisering av hendelsen. Alle trusler er ikke like store eller alvorlige, og man trenger ikke alltid reagere med full styrke. Samtidig er det viktig å lære seg å gjenkjenne hva som krever ekstra nøye oppfølging, og tiden du har til rådighet er gjerne kort.

– Det kan være at det står om timer eller minutter, og gode rutiner for å avklare hvor alvorlig det som skjer faktisk er vil kunne være avgjørende. Til slutt vil jeg si at det også er nødvendig å lære seg å evaluere hendelser i etterkant. Det er kun slik dere kan se hva som har fungert, hva som har gått galt, og hvordan dere kan bli bedre, sier eksperten.

Bonus: Enkle grep for privatpersoner

Det er ikke bare store og små virksomheter som burde ta grep for å passe på sikkerheten sin, og Tømmernes trekker frem særlig to gratis verktøy som han mener privatpersoner burde kjenne til – for å få et mer aktivt forhold til sikkerhet også hjemme hos seg selv.

– Cisco sin Umbrella OpenDNS er veldig lett å sette opp. Det kan hvem som helst gjøre, og regne som et avansert beskyttelsesskall når du er på Internett. Hvis du er redd for at du har fått noe uheldig inn på hjemme-PC-en din kan du bruke Trend Micro sin HouseCall, som går inn og rydder opp for deg. Merk at dette holder jo ikke for virksomheter, men det skader aldri å gjøre vanlige brukere litt mer sikkerhetsbevisste, avslutter Tømmernes.

For å lære mer om hvordan du ivaretar sikkerheten i din virksomhet kan du besøke Ateas Sikkerhetsdager 2018. I år handler det om hvordan norske bedrifter kan jobbe aktivt med risikoforståelse og sikkerhetsvurderinger rundt implementering av ny teknologi. Noen stikkord er IoT, AI, og skyløsninger, og du kan treffe en rekke eksperter som kan rådgi deg om hvordan dere bør gripe fatt i utfordringene.

Se programmet for din by nedenfor – og merk at det er et begrenset antall plasser:

Sikkerhetsdagene 2018

Sikkerhetsdagene kommer snart til en by nær deg – se program og datoer her:

Se datoer og program »_logo.svg.png)